Ich hab den vom Arbeitgeber bekommen und darf ihn auch privat nutzen. Was kann man damit überhaupt machen?

Leider ist dieses Angebot abgelaufen am 29 Dezember 2022.

4191°

Gepostet 30 September 2022

4x YubiKey 5 NFC oder YubiKey 5C NFC (13,39€/Stück)

5€ aus Schweden

Geteilt von

cwagner86

Mitglied seit 2020

7

898

Über diesen Deal

Dieser Deal ist leider abgelaufen. Hier sind ein paar andere Optionen für Dich:

UpdateWasWeißIch: Hier eine Anleitung, wie man sich Cloudflare einrichtet, womit man auch nach aktuellen Bedingungen wohl einen Code bekommt: mydealz.de/com…182

Update3: Die ersten Leute haben nun ihre Codes bekommen

Achtung2: Bisher hat noch niemand der nach der Deal-Erstellung hier teilgenommen hat von einem erfolgreich erhaltenen Code geschrieben.

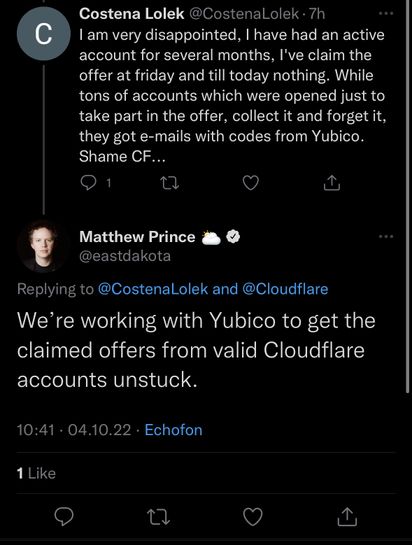

Laut CF selbst arbeiten die daran das zu beheben: mydealz.de/com…533

Bei Cloudflare wurde außerdem der folgende Text ergänzt:

Eligible customers must have an active zone or actively use Cloudflare Zero Trust. You may not claim this offer multiple times from the same email and this offer may be restricted to one email per account. Cloudflare may modify, limit, or discontinue this promotion at any time. Offer is subject to Yubico’s terms.

Eventuell funktioniert der "Claim" Button also aktuell nur mit einem Zero Trust account wie hier geschrieben, und nicht mit der Umgehung aus den Kommentaren

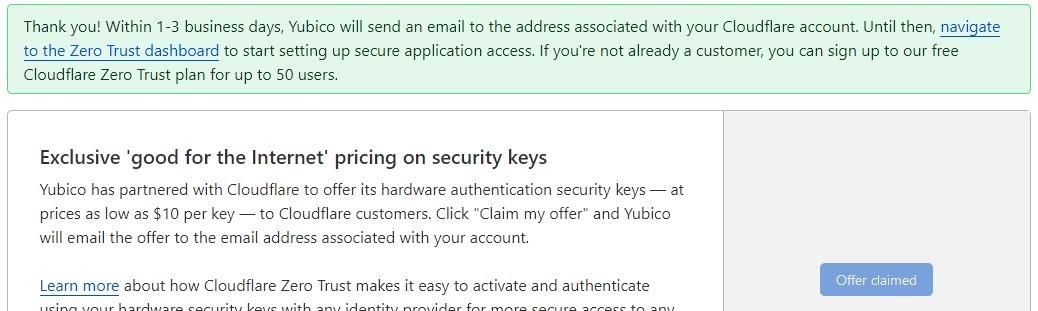

Achtung: Es wurde nun schon 2-mal geschrieben, dass eine Information kommt, dass die Gutschein-Mail 1-3 Tage dauern kann. Bin mir nicht sicher, aber meine das stand bei mir noch nicht dabei.

Maximal 10 Stück (unbekannt ob gesamt oder je Typ)

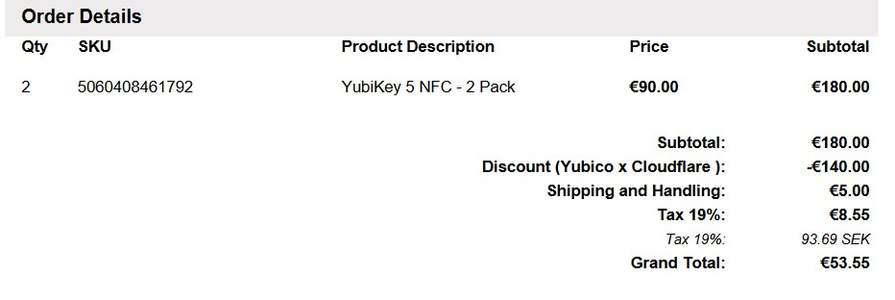

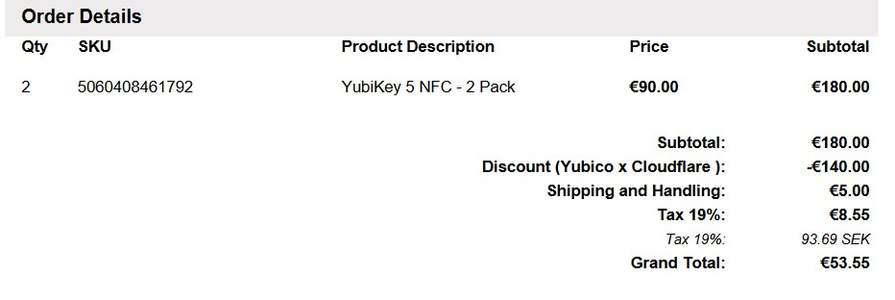

Ich glaube, es gehen auch 2er-Packs, aber da ich nicht weiß, wie sich das auf die Versandkosten oder sonst was auswirkt, habe ich die Daten aus meiner Rechnung übernommen. Preis und Vergleichspreis für die USB-A Version, Vergleichspreis via Geizhals von Mindfactory 48,89 pro Stick.

Das Angebot gilt für Cloudflare Kunden, aber als Kunde zählt man auch in der kostenlosen Version. Also dem Link folgen und einloggen oder Zero Trust Account erstellen, hier müssen die Kreditkartendaten eingegeben werden (Laut Kommentar von thinkbig8: Free Plan auszuwählen einfach auf der Seite, wo nach Zahldaten gefragt wird, auf zurück klicken und kommt auch so zum claim your offer linkFunktioniert eventuell nicht mehr.) und der "Zero Trust Free" Plan gewählt werden für $0/Monat

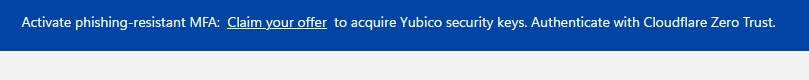

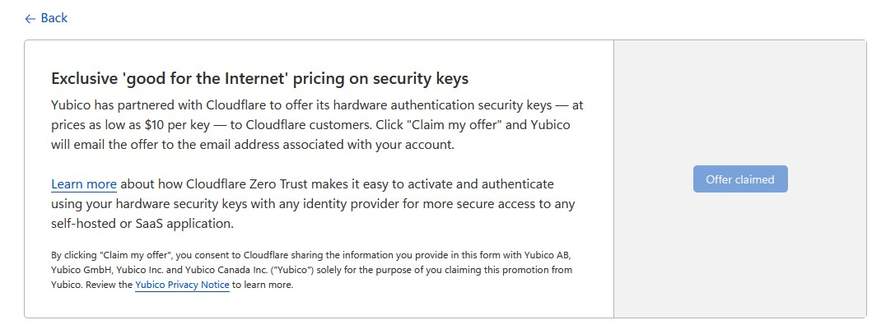

Nachdem man dann eingeloggt ist (eventuell sicherstellen, dass man im Zero Trust Bereich ist, und nicht im allgemeinen Cloudflare Dashboard), erscheint oben dieses Banner:

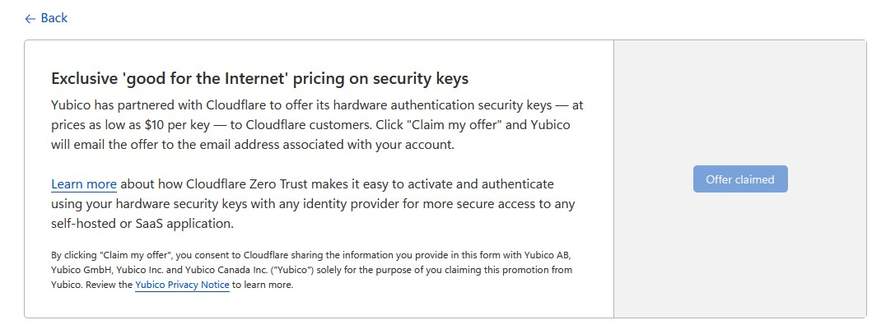

Anklicken und dann nochmal hier claimen:

Dann wartet man eine Weile, bei mir hat es 3 1/2 Stunden gedauert, und bekommt dann von YubiCo einen Gutschein (nur einmal verwendbar) zugeschickt. Danach kann man bei YubiCo den 5 NFC oder 5C NFC bestellen und mit dem Gutschein den reduzierten Preis bekommen:

Update3: Die ersten Leute haben nun ihre Codes bekommen

Laut CF selbst arbeiten die daran das zu beheben: mydealz.de/com…533

Bei Cloudflare wurde außerdem der folgende Text ergänzt:

Eligible customers must have an active zone or actively use Cloudflare Zero Trust. You may not claim this offer multiple times from the same email and this offer may be restricted to one email per account. Cloudflare may modify, limit, or discontinue this promotion at any time. Offer is subject to Yubico’s terms.

Eventuell funktioniert der "Claim" Button also aktuell nur mit einem Zero Trust account wie hier geschrieben, und nicht mit der Umgehung aus den Kommentaren

Achtung: Es wurde nun schon 2-mal geschrieben, dass eine Information kommt, dass die Gutschein-Mail 1-3 Tage dauern kann. Bin mir nicht sicher, aber meine das stand bei mir noch nicht dabei.

Maximal 10 Stück (unbekannt ob gesamt oder je Typ)

Ich glaube, es gehen auch 2er-Packs, aber da ich nicht weiß, wie sich das auf die Versandkosten oder sonst was auswirkt, habe ich die Daten aus meiner Rechnung übernommen. Preis und Vergleichspreis für die USB-A Version, Vergleichspreis via Geizhals von Mindfactory 48,89 pro Stick.

Das Angebot gilt für Cloudflare Kunden, aber als Kunde zählt man auch in der kostenlosen Version. Also dem Link folgen und einloggen oder Zero Trust Account erstellen, hier müssen die Kreditkartendaten eingegeben werden (

Nachdem man dann eingeloggt ist (eventuell sicherstellen, dass man im Zero Trust Bereich ist, und nicht im allgemeinen Cloudflare Dashboard), erscheint oben dieses Banner:

Anklicken und dann nochmal hier claimen:

Dann wartet man eine Weile, bei mir hat es 3 1/2 Stunden gedauert, und bekommt dann von YubiCo einen Gutschein (nur einmal verwendbar) zugeschickt. Danach kann man bei YubiCo den 5 NFC oder 5C NFC bestellen und mit dem Gutschein den reduzierten Preis bekommen:

Mehr Details von

Zusätzliche Info

Habe es auf zwei Accounts probiert:

Einmal auf einem, den ich seit Jahren mit 10+ Domains nutze und mit einem, der zwei Tage alt ist und eine Domain hat.

Beide haben heute Morgen einen Code bekommen

Einmal auf einem, den ich seit Jahren mit 10+ Domains nutze und mit einem, der zwei Tage alt ist und eine Domain hat.

Beide haben heute Morgen einen Code bekommen

Bearbeitet von cwagner86, 7 Oktober 2022

Auch interessant

1835 Kommentare

sortiert nach

Autor*inWenn du es nicht weißt, vermutlich recht wenig

Autor*inWenn du es nicht weißt, vermutlich recht wenig

Windows unterstützt den Login mit Windows Hello, aber das habe ich nicht ausprobiert.

Viele (eher programmierer-bezogene) Seiten unterstützen den Stick für 2FA, Gitlab, Github, Nextcloud. Aber auch zum Beispiel Facebook, Google. AWS auch, aber da würde ich davon abraten, denen hat jemand ins Gehirn geschissen und es wird nur ein Stick unterstützt (man sollte 2 haben, einen normal, und einen als Backup um sich nicht auszuschließen).

YubiCo hat hier eine Liste: yubico.com/de/…als

Schade, dass die nicht von Banken supportet werden.

Schade, dass die nicht von Banken supportet werden.

Ich hatte von einer Bank eine Antwort bekommen auf die Frage. Es ist gesetzlich nicht möglich. Die PSD2 Richtlinie erfordert dass auf dem Gerät/App mit dem die 2FA durchgeführt wird, die freizugebende Aktion dargestellt werden muss.

Ich hatte von einer Bank eine Antwort bekommen auf die Frage. Es ist gesetzlich nicht möglich. Die PSD2 Richtlinie erfordert dass auf dem Gerät/App mit dem die 2FA durchgeführt wird, die freizugebende Aktion dargestellt werden muss.

Das heißt: Wenn man einfach eine Überweisung auf dem gleichen Gerät freigibt mit z.B dem Yubikey, weiß man nicht ob dir via Overlay oder sonstiges ein anderer Betrag vorgegaukelt wird als wirklich freigegeben wird.

Wenn dein 2FA Gerät/App ein Display hat, wird dort noch einmal der Empfänger und Summe der freizugebenden Aktion dargestellt. Im besten Fall (der Sinn von 2FA ist eigentlich 2 Geräte zu haben, warum die Apps auf dem gleichen Gerät erlaubt sind macht wenig Sinn, geht aber aufgrund des doch recht guten Sandboxings von Android/iOS recht gut und sicher) hat man also 2 Geräte, dass beide kompromittiert sind, ist unwahrscheinlich.

Und soweit bekannt gibt es für soetwas keinen Standardmechanismus. Wäre schön wenn hier auch mal ein Standard entwickelt werden würde. Als Formfaktor fällt mir der Ledger ein (Hardware Wallet für verschiedene Cryptos). Der tut genau das. Er zeigt dir noch einmal die Summe und Empfängeradresse an, signiert das und du kannst es dann davon freigeben.

Weiß einer wie sehr ich den beschädige wenn ich an nem Schlüsselanhänger Ranmache? Hab da etwas Sorgen wegen den offenen Kontakten

Weiß einer wie sehr ich den beschädige wenn ich an nem Schlüsselanhänger Ranmache? Hab da etwas Sorgen wegen den offenen Kontakten

Gar nicht. Habe meine schon > 5 Jahre am Schlüsselbund.

Gar nicht. Habe meine schon > 5 Jahre am Schlüsselbund.

Kann mir jemand die Mailadresse geben, mit der der Coupon verschickt wird? Danke!

Kann mir jemand die Mailadresse geben, mit der der Coupon verschickt wird? Danke!

Autor*inresources@info.yubico.com

Autor*inresources@info.yubico.com

Für alle, die sich fragen der Code noch kommt.

Für alle, die sich fragen der Code noch kommt.

Das schreibt Matthew Prince (der CEO von Cloudflare) auf Twitter dazu. Quelle: twitter.com/eas…xeA

Quelle: twitter.com/eas…xeA

So ein richtiger Lolek.... macht den CEO auch noch auf die Abstauber bei mydealz aufmerksam, sodass sie jetzt richtig prüfen, wer nur abgreifen will.....

So ein richtiger Lolek.... macht den CEO auch noch auf die Abstauber bei mydealz aufmerksam, sodass sie jetzt richtig prüfen, wer nur abgreifen will.....

Man muss keine Kreditkarte hinterlegen. Es wird einem zwar angezeigt, man kann aber auch ohne den Free Plan auszuwählen einfach auf der Seite, wo nach Zahldaten gefragt wird, auf zurück klicken und kommt auch so zum claim your offer link.

Man muss keine Kreditkarte hinterlegen. Es wird einem zwar angezeigt, man kann aber auch ohne den Free Plan auszuwählen einfach auf der Seite, wo nach Zahldaten gefragt wird, auf zurück klicken und kommt auch so zum claim your offer link.

PS: geht auch der Nano? (bearbeitet)

Autor*in

Autor*inPS: geht auch der Nano?

Nicht ausprobiert, aber laut Informationen gilt es nur für den 5 und 5C

Code ist soeben per Mail angekommen. Ich verwalte dort seit einigen Monaten eine Domain im kostenlosen Tarif.

Code ist soeben per Mail angekommen. Ich verwalte dort seit einigen Monaten eine Domain im kostenlosen Tarif.

Den "Claim your offer"-Button habe ich am Freitag betätigt.

Ich habe diverse Varianten ausprobiert, aber der Rabatt scheint wirklich nur bei YubiKey 5 NFC und YubiKey 5C NFC zu funktionieren. Bei Nano etc. wird der Rabatt im Warenkorb nicht angerechnet.

Es müssen Minimum 2 Stück bestellt werden, dabei ist egal ob zwei einzeln oder ein "2-Pack", auch 3 Stück usw. sind möglich. (bearbeitet)

Hi

Hi

I am reaching out to let you know that we are continuing to process orders as quickly as possible. We are still experiencing delays and it is anticipated that your order will be fulfilled by mid-January 2023 or sooner. I know this delay has been much longer than expected and appreciate your continued patience. I have a couple of options regarding your order:

Keep your order active. No action is required from this email and you will receive a confirmation as soon as it ships.

Cancel your order. If you would like to cancel and receive a refund, please reply to this email with “Cancel ORD-”

Sincerely,

Ron Hashim

Senior Director of Ecommerce | Yubico

The key to trust.

Ich glaube die Nachfrage nach den Keys war/ist doch größer als sie dachten

Ich glaube die Nachfrage nach den Keys war/ist doch größer als sie dachten

Warum nicht Authy?

Warum nicht Authy?

Hauptargument pro Sicherheitsschlüssel und gegen eine OTP-App ist, dass der Schlüssel erkennt, wenn es sich um eine gefakete Login-Seite handelt und den OTP nicht raus gibt, was man als Mensch u.U. nicht erkennt. Außerdem sind die OTP vom Key wirklich one-time und nicht 30 Sekunden gültig. Also ein ganzes Stück sicherer.

Hauptargument pro Sicherheitsschlüssel und gegen eine OTP-App ist, dass der Schlüssel erkennt, wenn es sich um eine gefakete Login-Seite handelt und den OTP nicht raus gibt, was man als Mensch u.U. nicht erkennt. Außerdem sind die OTP vom Key wirklich one-time und nicht 30 Sekunden gültig. Also ein ganzes Stück sicherer.

Zu den ganzen anderen zusätzlichen Funktionen wurde oben schon was gesagt

Ich bin mir nicht sicher, ob das hier jetzt klappen wird,

Ich bin mir nicht sicher, ob das hier jetzt klappen wird,

aber für alle die sich auch fragen, wie man einen YubiKey Code komplett kostenlos bekommen könnte, hier eine Anleitung, um eine Domain bei Cloudflare zu registrieren.

Bei mir steht jetzt eine aktive Domain in meinem Dashboard

Lass uns uns die Daumen drücken

vllt. Kommentar hervorheben. (bearbeitet)

Habe schon seit Ewigkeiten eine nicht genutzte, aber bei Cloudflare hinterlegte .tk-Domain dort abgesichert und am Freitag Vormittag mit diesen Account bestellt. Nur leider habe ich noch keinen Code erhalten.

Habe schon seit Ewigkeiten eine nicht genutzte, aber bei Cloudflare hinterlegte .tk-Domain dort abgesichert und am Freitag Vormittag mit diesen Account bestellt. Nur leider habe ich noch keinen Code erhalten.

Es kann also gut sein, dass das so nicht klappt.

Edit: Habe tatsächlich eine Absage bekommen, trotz der seit Ewigkeiten als aktiv gekennzeichneter Domain. (bearbeitet)

Übrigens: man kann mit dem YubiKey auch das Ikea Rothult NFC-Schloss ab-/aufschliessen.

Übrigens: man kann mit dem YubiKey auch das Ikea Rothult NFC-Schloss ab-/aufschliessen.

Hab das auch gerade bei CloudFlare geclaimed - ich weiß nicht, ob ihr es auch hattet, aber folgender Hinweis kam bei mir:

Hab das auch gerade bei CloudFlare geclaimed - ich weiß nicht, ob ihr es auch hattet, aber folgender Hinweis kam bei mir:

Mal schauen, wann was kommt und wenn, ob das Lager noch welche übrig hat (bearbeitet)

Kam bei mir auch.

Kam bei mir auch.

Also bei mir ist leider nichts angekommen. Daher wohl Cold

Also bei mir ist leider nichts angekommen. Daher wohl Cold

3 Werktage sind ja auch noch nicht um

3 Werktage sind ja auch noch nicht um

Zur Info:

Zur Info:

Code am 7.10. erhalten und bestellt.

Obwohl zunächst der 21. und dann der 26.10. avisiert war, kam eben die Versandbestätigung.

bestellt 18.10., gestern endlich versendet

bestellt 18.10., gestern endlich versendet

Muss man das wieder kündigen oder läuft das kostenlose Programm einfach aus?

Muss man das wieder kündigen oder läuft das kostenlose Programm einfach aus?

Das kostenlose Programm ist kostenlos.

Das kostenlose Programm ist kostenlos.

Wir haben so eine regulierungswütige EU, es ist eine Schande, dass man es nicht geschafft hat, einen sinnvollen 2FA Standard einzuführen, der verpflichtend für alle Logins angeboten werden muss. Ein Hardware Authenticator mit einem einfachen Passwort ist VIEL sicherer, als ÖLKAJD987fsa9fsdkl23peo98°!.-fds und man kann es sicher sogar noch merken. (bearbeitet)

Wir haben so eine regulierungswütige EU, es ist eine Schande, dass man es nicht geschafft hat, einen sinnvollen 2FA Standard einzuführen, der verpflichtend für alle Logins angeboten werden muss. Ein Hardware Authenticator mit einem einfachen Passwort ist VIEL sicherer, als ÖLKAJD987fsa9fsdkl23peo98°!.-fds und man kann es sicher sogar noch merken. (bearbeitet)

LOL - komplett weltfremd.

LOL - komplett weltfremd.

Einige Hardwarehersteller schraenken teils die Kommunikation mit Security Keys per USB-C ein. TOTP mit dem Yubico Authenticator funktioniert dann nicht (iPad, Chromebooks). Key wird dann aber trotzdem als Keyboard erkannt (fuer z.B. static Passwort und YubicoOTP auf Slot 1 und 2). Per NFC sollte aber auch einiges an Funktionieren gehen. FIDO2 sollte eh klappen. Gegebenenfalls vorher nachlesen welche Limitierung besteht.

Einige Hardwarehersteller schraenken teils die Kommunikation mit Security Keys per USB-C ein. TOTP mit dem Yubico Authenticator funktioniert dann nicht (iPad, Chromebooks). Key wird dann aber trotzdem als Keyboard erkannt (fuer z.B. static Passwort und YubicoOTP auf Slot 1 und 2). Per NFC sollte aber auch einiges an Funktionieren gehen. FIDO2 sollte eh klappen. Gegebenenfalls vorher nachlesen welche Limitierung besteht.

Ansonsten aber Top Deal!

Das betrifft aber nur solche Geräte, oder? Ich meine: Gibt es Geräte, die USB-A erlauben aber USB-C nicht?

Das betrifft aber nur solche Geräte, oder? Ich meine: Gibt es Geräte, die USB-A erlauben aber USB-C nicht?

Cooler deal. Ich nutze schon länger den YubiKey 5C NFC. Mit einem USB-C zu USB-A Adapter sehr universell am Handy (C) einsetzbar und diversen PCs (A).

Cooler deal. Ich nutze schon länger den YubiKey 5C NFC. Mit einem USB-C zu USB-A Adapter sehr universell am Handy (C) einsetzbar und diversen PCs (A).

Wichtig ist das man eine Backupstrategie hat, wenn der mal verloren geht. (offline backup codes)

Autor*inHabe einen Security Key NFC und nen älteren 5er ohne NFC. Will keine Adapter und am Handy reicht mir NFC, daher der USB-A.

Autor*inHabe einen Security Key NFC und nen älteren 5er ohne NFC. Will keine Adapter und am Handy reicht mir NFC, daher der USB-A.

Als Backup habe ich daher 2 Sticks (bzw. bald 3 )

Ist die Seite Safe?

Ist die Seite Safe?

Autor*inCloudflare: Ja. Die sind auch ziemlich groß, die hatten mal einen Ausfall, und dann haben plötzlich 90% aller US und 70% aller Deutschen Seiten nicht mehr funktioniert de.wikipedia.org/wik…are

Autor*inCloudflare: Ja. Die sind auch ziemlich groß, die hatten mal einen Ausfall, und dann haben plötzlich 90% aller US und 70% aller Deutschen Seiten nicht mehr funktioniert de.wikipedia.org/wik…are

YubiCo: Die machen diese Sticks schon ziemlich lange: de.wikipedia.org/wik…Key

Hab beim Kumpel mitbestellt. Er hat gestern Abend geguckt, den Vorgang ausgelöst und dann auf die Email gewartet. Heute Morgen war noch nichts da. Dann hat er doch mal im Spam nachgeguckt und tatsächlich, da lag dann die Email mit dem Code oder Link oder was auch immer da kam. Dauerte dann wohl doch nicht so lange und hing einfach im falschen Ordner fest.

Hab beim Kumpel mitbestellt. Er hat gestern Abend geguckt, den Vorgang ausgelöst und dann auf die Email gewartet. Heute Morgen war noch nichts da. Dann hat er doch mal im Spam nachgeguckt und tatsächlich, da lag dann die Email mit dem Code oder Link oder was auch immer da kam. Dauerte dann wohl doch nicht so lange und hing einfach im falschen Ordner fest.

Mal sehen wie schnell dann die Bestellung bei ihm ankommt.

Ich weiß nicht, ob ich 4x 5C oder 5 bestellen soll...

Ich weiß nicht, ob ich 4x 5C oder 5 bestellen soll...

C plus Adapter. Es wird zukünftig eh nichts mehr ohne USB-C geben.

C plus Adapter. Es wird zukünftig eh nichts mehr ohne USB-C geben.

Zumindest kommt mir nichts mehr ohne C ins Haus. (bearbeitet)

Nach langem warten und nachträglichem hinzufügen zweier Domais (1x eine "echte", da ich die aber brauche und CF ungern nutzen möchte, wieder auf die eigenen Nameserver gewechselt + 1x eine Domain von Nomen) hab ich gerade die Mail bekommen.

Nach langem warten und nachträglichem hinzufügen zweier Domais (1x eine "echte", da ich die aber brauche und CF ungern nutzen möchte, wieder auf die eigenen Nameserver gewechselt + 1x eine Domain von Nomen) hab ich gerade die Mail bekommen.

Daher hab ich auch hier nochmal auf "Deal nicht abgelaufen?" geklickt. Aktion ist auch soweit ich das sehe immernoch über den "banner notification flow"-link von dieser Seite erreichbar:

blog.cloudflare.com/mak…co/

Vielen Dank für den Blog Tipp, bei mir kam der Banner seit mehreren Tagen nicht. Bei mir steht offer claimed, hier muss man schnell sein. Hab jetzt mehrmals die Seite neugeladen, man sollte schnell auf offer claim drücken, bevor es zu offer claimed wechselt.

Vielen Dank für den Blog Tipp, bei mir kam der Banner seit mehreren Tagen nicht. Bei mir steht offer claimed, hier muss man schnell sein. Hab jetzt mehrmals die Seite neugeladen, man sollte schnell auf offer claim drücken, bevor es zu offer claimed wechselt.

Ich warte mal ein paar Tage ab, ob der Code kommt. Gebe dann Bescheid

Ich habe auch am 13.10 bestellt und eben endlich die Versandbestätigung bekommen!! (bearbeitet)

Ich habe auch am 13.10 bestellt und eben endlich die Versandbestätigung bekommen!! (bearbeitet)

Danke fürs Feedback. Habe am 17.10. bestellt, dann dauerts wohl noch etwas..

Danke fürs Feedback. Habe am 17.10. bestellt, dann dauerts wohl noch etwas..

Über dash.cloudflare.com/sig…-up muss man nur eine E-Mail und Passwort angeben.

Über dash.cloudflare.com/sig…-up muss man nur eine E-Mail und Passwort angeben.

Danke! Hat funktioniert.

Danke! Hat funktioniert.

Ich hab irgendwo gelesen dass nur ca. 30 Accounts auf den Yubikey passen. Stimmt das? Was ist das Limit?

Ich hab irgendwo gelesen dass nur ca. 30 Accounts auf den Yubikey passen. Stimmt das? Was ist das Limit?

Autor*in

Autor*in

Über den Link kommt ihr direkt zur "Claim offer" Seite dash.cloudflare.com/sig…ion

Über den Link kommt ihr direkt zur "Claim offer" Seite dash.cloudflare.com/sig…ion

Danke, nur Cloudflare-Account erstellen und auf den Claim-Button klicken, hat geklappt!

Danke, nur Cloudflare-Account erstellen und auf den Claim-Button klicken, hat geklappt!

Ich bin schon länger bei Cloudfare und hab direkt du Beginn des Deals das Offer geclaimt. Jedoch habe ich noch keinen Code bekommen.

Ich bin schon länger bei Cloudfare und hab direkt du Beginn des Deals das Offer geclaimt. Jedoch habe ich noch keinen Code bekommen.

Ich hoffe, ich ziehe mit diesem Kommentar nicht zu viel Kritik auf mich.

Ich hoffe, ich ziehe mit diesem Kommentar nicht zu viel Kritik auf mich.

Aber wäre eventuell jemand so lieb und macht sich die Mühe, mir eine kleine Anleitung zu geben, was genau benötigt wird, um für das Angebot legitimiert zu werden?

Ich selbst habe mich nie mit Website-hosting etc beschäftigt, das ist auch überhaupt nicht in meinem Interesse.

Wohin gegen die Sicherheit durch MFA sehr wohl in meinem Interesse ist, daher würde ich sehr gerne zwei solcher sticks bestellen.

Das meiste, von dem auf cloudflare gesprochen wird, sind für mich böhmische Dörfer und ich verstehe gar nichts.

Angefangen bei "was ist eine active zone" und bis hin zu "was sind denn die Bedingungen, um bei zero trust als aktiv zu gelten?"

Wäre schön, wenn sich jemand, der die Materie besser versteht als ich es tue, sich einer Antwort annehmen könnte. Würde mich freuen vielen Dank (bearbeitet)

Also, der wahrscheinlich günstigste Weg um an einen Code zu kommen wäre, für 90ct im Jahr eine Domain zu kaufen (z.B. eine .xyz Domain) und diese dann bei Cloudflare einzutragen. Damit hätte man nach meinem Verständnis eine active Zone

Also, der wahrscheinlich günstigste Weg um an einen Code zu kommen wäre, für 90ct im Jahr eine Domain zu kaufen (z.B. eine .xyz Domain) und diese dann bei Cloudflare einzutragen. Damit hätte man nach meinem Verständnis eine active Zone

Also Active Zone == Domain zu cloudflare transferiert und sie wird dort verwaltet (bearbeitet)

Kann jemand einen guten Adapter für USB A auf USB C empfehlen?

Kann jemand einen guten Adapter für USB A auf USB C empfehlen?

Hab noch ein paar alte Geräte mit USB A Buchsen. Möchte aber natürlich keinen YubiKey mit USB A kaufen. Zukunft und so.

Also einen Adapter USB-A-Stecker zu USB-C-Buchse.

Vielen Dank für eure Tips. (bearbeitet)

(bearbeitet)

Syntech USB C-Buchse auf USB-Stecker Adapter (3er-Pack) auf Amazon für 6-7 Euro.

Syntech USB C-Buchse auf USB-Stecker Adapter (3er-Pack) auf Amazon für 6-7 Euro.

Funktioniert an meinen USB-C Yubikeys hervorragend.

ich würde sagen Geduld ist angesagt, bei mir hat es mehr als ne Woche gedauert

ich würde sagen Geduld ist angesagt, bei mir hat es mehr als ne Woche gedauert Zur Info: Ich habe keine Mail erhalten, obwohl ich im Nachhinein alle Vorraussetzungen erfüllt habe. Nachdem ich dann heute ein Support Ticket erstellt und nachgefragt habe, bekam ich direkt die Mail von Yubico.

Zur Info: Ich habe keine Mail erhalten, obwohl ich im Nachhinein alle Vorraussetzungen erfüllt habe. Nachdem ich dann heute ein Support Ticket erstellt und nachgefragt habe, bekam ich direkt die Mail von Yubico.

In welcher Kategorie hast du diese Frage reingepackt?

In welcher Kategorie hast du diese Frage reingepackt?

Habt ihr eigentlich Economy oder Standard Versand genommen? Würde mich mal interessieren.

Habt ihr eigentlich Economy oder Standard Versand genommen? Würde mich mal interessieren.

Meine sind jetzt auch da - bestellt am 5.10, versandt am 19.10, geliefert am 22.10.

Meine sind jetzt auch da - bestellt am 5.10, versandt am 19.10, geliefert am 22.10.

Mir ist allerdings noch eine Frage gekommen. Wie handhabt ihr denn die normalen OTP Codes? Der Speicherplatz der yubikeys für 32 Codes ist ja lächerlich gering. Ich bin zumindest aktuell schon genau bei 33 und kann die Codes daher schon nicht mehr auf dem Key speichern.

Da bleibt ja eigentlich nur entweder zwei yubikeys zu nutzen, was aber eigentlich keine Alternative ist, da man sich immer merken müsste welche Codes jetzt auf welchem Key sind oder eben die Codes doch nicht auf dem yubikey zu speichern sondern in Authy, Keepass, Google authenticator, Bitwarden oder wo auch immer.

Bei Fido2 ist das ja aktuell noch kein so großes Problem, wegen der geringen Verbreitung. Hier reichen, zumindest bei mir, aktuell die 25 möglichen Accounts weit aus. (bearbeitet)

Hier nochmal die Limits:

Hier nochmal die Limits:

support.yubico.com/hc/…th-

17.10. Bestellung

17.10. Bestellung

30.12. Versand

04.01. Zustellung

4x C mit Standard-Versand

=> 79 Tage

----

13.10. Bestellung

22.11. Versand

25.11. Zustellung

4x C mit Standard-Versand

=> 43 Tage

Meine waren in 3 Tagen da allerdings A und nicht C

Meine waren in 3 Tagen da allerdings A und nicht C

2Stk 5 NFC, 2Stk 5C NFC

2Stk 5 NFC, 2Stk 5C NFC

Bestellt: 1.11.

Verschickt: 18.01.

Angekommen: 23.01.

10€ Versand mit Sendungsverfolgung (bearbeitet)

Da müssen wir wohl einen Anwalt einschalten. Ich schlage Wolfgang Yubikey vor!

Da müssen wir wohl einen Anwalt einschalten. Ich schlage Wolfgang Yubikey vor!

...sorry es ist Freitag.

Der war so witzig, dass selbst ich dieses Jahr doch noch gelacht habe

bei mir hat es dann endlich geklappt und jetzt hab ich 2 codes wer ein will pn

bei mir hat es dann endlich geklappt und jetzt hab ich 2 codes wer ein will pn

Eigentlich sind Yubikey & Co ein Armutszeugnis - darüber, wie unfähig die Leute sind, weil sie simpelste Passwörter verwenden oder diese wiederverwenden. Und viele zu blöd sind, die Domain in der Adresszeile des Browsers zu prüfen.

Eigentlich sind Yubikey & Co ein Armutszeugnis - darüber, wie unfähig die Leute sind, weil sie simpelste Passwörter verwenden oder diese wiederverwenden. Und viele zu blöd sind, die Domain in der Adresszeile des Browsers zu prüfen.

Ich hoffe, es kommt nicht eines Tages raus, dass die von einem Yubikey kreierten Keys einem Angreifer erlauben, die Accounts zweier Plattformen zu korrelieren (man also feststellen kann, dass dein Account bei AA-Forum mit deinem Amazon-Account korreliert werden kann und man erkennt, dass genau DU Säufer bist - und das ist ja noch harmlos, man denke etwa an schwule Araber.) - Oder das Yubico eine Möglichkeit hat, die Keys zu einem Token zurückzuführen (und das natürlich mit der Lieferadresse zu verbinden)

Der Deal ist aber Top! (bearbeitet)

Oder das Yubico eine Möglichkeit hat, die Keys zu einem Token zurückzuführen (und das natürlich mit der Lieferadresse zu verbinden)

Sorry, du hast 2FA leider nicht verstanden. Insofern solltest du mit so Aussagen wie "sind Yubikey & Co ein Armutszeugnis" sparsam umgehen.

Was ist das für'n hübscher Stick? Passen da meine Bilder vom letzten Malle-Urlaub drauf?

Was ist das für'n hübscher Stick? Passen da meine Bilder vom letzten Malle-Urlaub drauf?

Bestätigungsmöglichkeit für Multi-Faktor-Authentifizierung. Nutzen wir im Betrieb auch. Falls jemand kein Mobiltelefon oder eine andere Möglichkeit hat eine MFA zu nutzen.

Bestätigungsmöglichkeit für Multi-Faktor-Authentifizierung. Nutzen wir im Betrieb auch. Falls jemand kein Mobiltelefon oder eine andere Möglichkeit hat eine MFA zu nutzen.

Verwandte Diskussionen

Verwandte Kategorien

Warum Hardware-Sicherheitsschlüssel?

Unternehmen müssen sicherstellen, dass nur die richtigen Benutzer eine Verbindung zu ihren sensiblen Ressourcen herstellen - unabhängig davon, ob es sich bei diesen Zielen um selbst gehostete Webanwendungen, SaaS-Tools oder Dienste handelt, die auf beliebige TCP-Verbindungen und UDP-Streams angewiesen sind. Benutzer haben ihre Identität traditionell mit einem Benutzernamen und einem Passwort nachgewiesen, aber Phishing-Angriffe können Benutzer täuschen, um diese beiden Informationen zu stehlen.

Als Reaktion darauf begannen die Teams mit dem Einsatz von Tools zur Multifaktor-Authentifizierung (MFA), um eine zusätzliche Sicherheitsebene zu schaffen. Die Benutzer mussten ihren Benutzernamen, ihr Kennwort und einige zusätzliche Werte eingeben. Beispielsweise könnte ein Benutzer eine Anwendung auf seinem Gerät laufen haben, die Zufallszahlen generiert, oder er könnte sich mit seiner Telefonnummer anmelden, um einen Code per SMS zu erhalten. Diese MFA-Optionen verbessern zwar die Sicherheit, sind aber immer noch anfällig für Phishing-Angriffe. Phishing-Websites wurden entwickelt und forderten den Benutzer auf, MFA-Codes einzugeben, oder Angreifer stahlen die Telefonnummer eines Benutzers bei einem SIM-Swap-Angriff.

Hardware-Sicherheitsschlüssel bieten Unternehmen eine MFA-Option, die nicht gefälscht werden kann. Diese Schlüssel verwenden den WebAuthn-Standard, um dem Authentifizierungsdienst ein Zertifikat vorzulegen, mit dem der Schlüssel in einem kryptografisch gesicherten Austausch validiert wird, was eine Phishing-Website nicht erlangen und später fälschen kann.

Die Benutzer registrieren einen oder mehrere Schlüssel bei ihrem Identitätsanbieter, der zusätzlich zur Eingabe ihres Benutzernamens und Passworts eine MFA-Option vorschlägt, die den Hardwareschlüssel enthalten kann. Jedes Teammitglied hat weniger Reibungsverluste, wenn es bei der Anmeldung auf den Schlüssel tippt, anstatt in einer App nach einem Code zu suchen. Gleichzeitig können die Sicherheitsteams nachts besser schlafen, da sie wissen, dass ihre Dienste vor Phishing-Angriffen geschützt sind.